Isolez votre réseau : VLAN, DMZ, zones de sécurité, micro-segmentation. Limitez la propagation des menaces.

Localisation et protection des équipements : Installer et protéger le matériel critique

Protégez vos équipements critiques : climatisation redondante, UPS, détection incendie, contrôle accès.

Gestion des vulnérabilités : Identifier, évaluer et corriger les failles de sécurité

Gérez les vulnérabilités : scanning régulier, score CVSS, priorisation, patching 7 jours max

pour critiques. Nessus, OpenVAS, WSUS.

Authentification Sécurisée : protéger l’accès au Système d’Information

Sécurisez l’accès à votre SI avec MFA et une politique de mots de passe efficace. Méthodes d’authentification et bonnes pratiques ISO 27002.

Sécurité des services réseau : Protéger et fiabiliser les services de communication

Sécurisez vos services réseau : DNS DNSSEC, DHCP snooping, NTP authentifié, proxy filtrant, SMBv1 désactivé. Redondance et logs.

Redondance des moyens de traitement : Garantir la disponibilité par la résilience

Éliminez les points de défaillance unique : clustering, RAID, liens multiples, architectures N+1/2N. RTO, RPO, tests basculement.

Installation de logiciels : Contrôler et sécuriser les déploiements applicatifs

Contrôlez les installations logicielles : catalogue approuvé, comptes standards, whitelisting AppLocker, détection shadow IT.

Travail dans les zones sécurisées : Encadrer les activités dans les espaces sensibles

Encadrez le travail en zones sensibles : autorisation préalable, escorte obligatoire, traçabilité, badge visible.

Droits d’accès privilégiés : Gérer et sécuriser les comptes à haute autorité

Comprendre pourquoi encadrer et contrôler l’usage des outils à privilèges élevés est essentiel pour prévenir les abus et maîtriser durablement le système d’information.

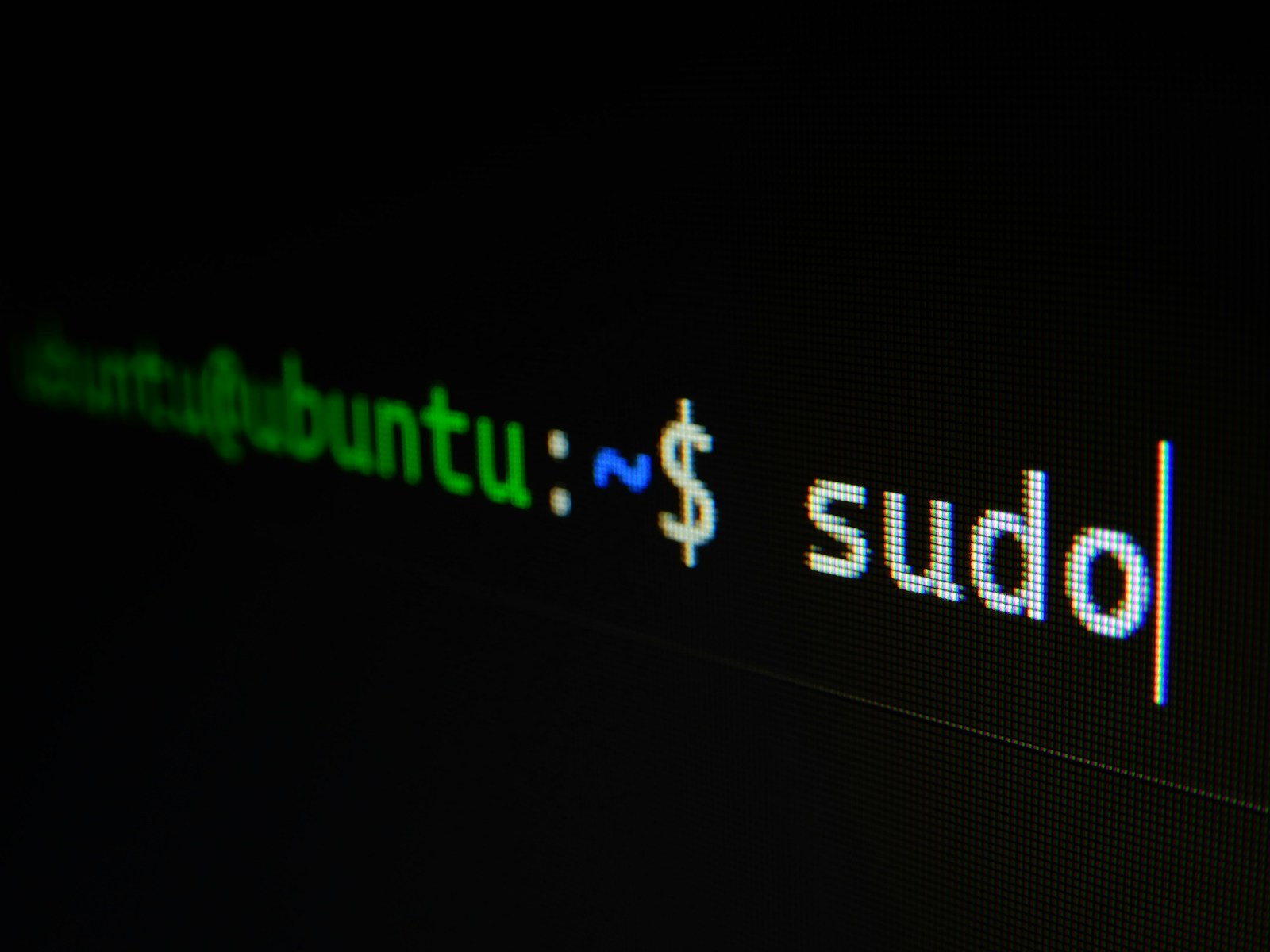

Utilisation de programmes utilitaires privilégiés : Contrôler les outils système dangereux

Contrôlez les utilitaires système : PowerShell scripts signés, AppLocker, Sysmon, sudo restreint, auditd. Bloquez outils dangereux.